Wenn sich Kunden an uns wenden, weil Sie beispielsweise ein Projektmanagement Tool zur Verwaltung von Aufgaben und Informationen suchen, dann wird häufig der Begriff Sicherheit als wichtiger Aspekt für oder gegen die Entscheidung für eine Software genannt. Es wird viel Wert auf eine sichere Installation und Inbetriebnahme, sowie Zugriffskontrolle eines einzelnen Tools gelegt. Ebenso wichtig ist auch der Ort der Datenablage. Diese sollen bevorzugt auf dem eigenen Server liegen und nicht in der Cloud.

Das sind durchaus nachvollziehbare Wünsche. Was jedoch gerne übersehen wird ist die Tatsache, dass es sich beim Thema Sicherheit um keinen einmaligen Zustand handelt und das mögliche Sicherheitslücken nicht nur durch Angreifer von außen ausgenutzt werden. Weder ein spezielles Tool noch der eigene Server sind ein Garant für die Sicherheit eines Projekts, wenn das Projektumfeld nicht entsprechend sicher organisiert wird.

Sicherheit ist ein kontinuierlicher Prozess aus Richtlinien und Kontrollen

Der Sicherheitsaspekt in einem Projekt ist ein fortlaufender Prozess, der Richtlinien und Kontrollen seitens der Projektleitung, sowie eine gewisse Sensibilisierung der Administratoren und Anwender erforderlich macht. Unabhängig davon mit welcher Software man arbeitet und unabhängig davon wo die Daten liegen. Die meisten Sicherheitslücken sind nicht nur in den eingesetzten Werkzeugen oder der Projektumgebung zu suchen. Sondern auch in der Projektorganisation und dem Umgang mit den bereitgestellten Informationen und Daten.

Sicherheitslücken aufdecken und stopfen

In diesem Artikel haben wir ein paar typische Sicherheitslücken zusammen getragen, die uns im Laufe unserer Projektätigkeit immer wieder unterkommen. Dabei spielt die Größe oder die Branche des Unternehmens, sowie das Wissen der Anwender keine Rolle! Die hier genannten Sicherheitslücken innerhalb von Projekten entstehen einfach:

- weil es möglich ist,

- weil es toleriert wird,

- weil es “bei uns eh nichts Wichtiges zu holen gibt”,

- weil es “schon immer so gemacht wurde” und man es nicht besser weiß,

- weil die Zeit für sicherheitsrelevante Tätigkeiten und Überprüfungen fehlt,

- oder weil sich niemand verantwortlich dafür fühlt und die Situation ändern will…

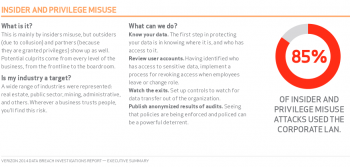

Eine unabhängige Analyse von Verizon aus dem Jahr 2014 bestätigt, dass bei ca. 85% der befragten Unternehmen die Gefahr durch Ausnutzung vorhandener Sicherheitslücken von innen kommen (siehe nachfolgender Screenshot).

Falscher Umgang mit sensiblen Daten und Dokumenten

Beginnen wir gleich einmal mit dem Umgang von Daten und Dokumenten innerhalb von Projekten. Das transferieren und nutzen von Daten ist heute weltweit möglich. Verteilte Teams sind die Regel und keine Ausnahme. Es wird immer schwerer den Datenfluss innerhalb der Projektbeteiligten zu kontrollieren. Umso wichtiger ist es Regelungen und Vorkehrungen zu treffen, was den Umgang mit sensiblen Daten und Dokumenten betrifft.

- Arglose E-Mail Kommunikation zwischen den Projektteilnehmern Innerhalb von Unternehmen gehört die E-Mail Kommunikation immer noch zur Nummer 1 der Kommunikationsformen. Sie ist fester Bestandteil von Korrespondenzen aller Art, schnell geschrieben und verschickt und von überall aus möglich. Spätestens seit Snowden und dem NSA-Skandal sollte auch dem wenig sicherheitsbewusstem Anwender klar sein, wie unsicher der schnelle Klick auf den Senden-Knopf ist. Sensible Informationen sollten (wenn überhaupt) nur per verschlüsselter E-Mail verschickt werden. Man weiß nie, wer diese Informationen mitliest und an wen die E-Mail weitergeleitet wird. Besser noch: man verwendet interne Kommunikationsstools deren Zugriff sich zusätzlich kontrollieren lässt (z.B. Ticketsysteme, Unternehmenswikis, Foren und Co.).

- Wichtige Daten und Informationen sind nicht zentral abgelegt Wichtige Informationen und Daten sollten nicht auf Laptops oder Smartphones gespeichert werden. Geht das Gerät verloren (z.B. durch Diebstahl, Vergesslichkeit oder Zerstörung) sind oft auch die Daten weg. Es ist besser, wichtige, projektrelevante Informationen zentral abzulegen, die Unterlagen zu kennzeichnen (signieren) und den Zugriff nur Leuten zu ermöglichen, die diesen wirklich brauchen.

- Nicht funktionierendes Backup Nicht unrelevant ist die Erstellung von funktionierenden Backups. Ein Datenbackup muss nicht nur möglichst aktuell sein, sondern im Falle eines Falles auch funktionstüchtig. Dies sollte regelmäßig überprüft werden, damit es seine Funktion erfüllt. Sehr häufig treten gerade beim Überspielen großer Datenmengen Probleme auf. Neben einem funktionstüchtigen Backup ist natürlich auch eine aktuelle, vollständige Dokumentation zum Einspielen des Backups wichtig.

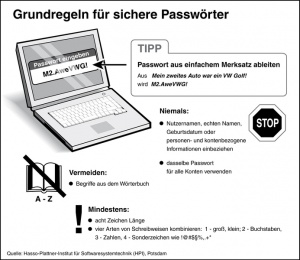

Nachlässiger Umgang mit Kennwörtern

Der nachlässige Umgang mit Kennwörtern ist eine weitere Schwachstelle in vielen Projekten. Egal ob es sich um private oder projektbezogene Kennwörter handelt. Die häufigesten Fehler im Umgang mit Kennwörtern sind:

- Anwender ändern ihre eigenen vom Administrator eingerichteten / zugeteilten Standardkennwörter für die Anmeldung an einem System (z.B. Ticketsystem, Jenkinsoberfläche, E-Mail Account etc.) nach der ersten Anmeldung nicht ab. Solche Kennwörter werden oft automatisiert, per Mail verschickt und sind recht schwach. Das Missbrauchrisiko steigt noch, wenn die Mails in falsche Hände gelangen.

- Anwender verwenden immer das gleiche Kennwort zur Anmeldung an verschiedenen Systemen.

- Anwender ändern ihre Kennwörter nicht regelmäßig (verwenden z.B. Jahrelang das gleiche Passwort).

- dass der Umgang mit Projektkennwörtern innerhalb von Teams sich oft als problematisch gestaltet: für Teamkennwörter werden oft private Kennwortlösungen missbraucht, die nicht für die Anwendung in Teams ausgelegt sind. Eine verbreitete Variante ist es beispielsweise Kennwörter in KeyPath zu sammeln und die Datei dann gleichzeitig mit mehreren Leuten zu benutzen. Da hierfür ein Masterkennwort verwendet wird, dass meist nicht jederzeit wieder abgeändert wird, weil zuviele Teilnehmer involviert sind, ist dies keine sinnvolle Lösung. Besser man verwendet spezielle Kennwortcontainer innerhalb der Projektverwaltung.

Großzügiger Umgang mit Zugriffsrechten

In vielen Softwaresystemen lassen sich die Zugriffe per Rechtevergabe steuern. Eine tolle Sache, wenn man die Rechtevergabe, sowie die Aktivität der Benutzer regelmäßig überprüft.

- Systemleichen werden nicht entfernt (Externe) Mitarbeiter, Praktikanten oder Azubis - sie alle bekommen in der Ausübung ihrer Tätigkeit Zugriffe auf die nötigen (und oft auch unnötigen) Arbeitsmaterialien und Informationen. Manchmal sind sie lange im Projekt, manchmal aber auch nicht. Nicht selten passiert es, dass sie nach einem mehr oder weniger plötzlichem Ausscheiden nicht gesperrt werden. Da hat beispielsweise ein ehemaliger 2-Wochen Praktikant aus dem Jahr 2009 noch immer Zugriff auf relevante unternehmensinterne Informationen, obwohl er schon längst bei der Konkurrenz angestellt ist. Das darf nicht sein. Wann immer Mitarbeiter ausscheiden oder Abteilungen wechseln sollte der Zugriff auf die Systeme zeitnah gesperrt werden. Diesbezüglich zuständige Personen (Administratoren, Projektmanager etc.) müssen hierüber in der Regel sofort informiert werden.

- Administratorrechte werden missbraucht Benutzer und Administratoren sollten nur auf Daten und Informationen zugreifen können, die zur Ausübung ihrer Tätigkeit notwendig sind. Nicht selten ist es die Regel dass normale Benutzer (sei es aus Bequemlichkeit oder Unwissenheit) mit Administratorrechten in verschiedenen Systemen arbeiten. Schlimmer noch, wenn sie sich sogar als Benutzer Admin anmelden. Gemäß dem Motto “Der darf sowieso alles, das geht gleich viel schneller.”. Den Inhabern der Daten ist dies oft nicht bewusst. Aber es ist nicht mehr nachvollziehbar welche Konfigurationsänderungen am System durchgeführt wurden, von wem und warum und welche Konsequenzen dies mit sich bringt. Viele Fehler passieren durch falsche Administration oder Konfiguration von Systemen.

Mangelhafter Umgang mit Servern

“Sicherheit” ist ein fortlaufender Prozess. Alle Sicherheitsmaßnahmen sind unwirksam, wenn sie aus Bequemlichkeit oder Unwissenheit keine Beachtung finden. Die Einhaltung von Sicherheitsmaßnahmen sollte regelmäßig überprüft bzw. kontrolliert werden.

Vor allem in IT Unternehmen ist die Absicherung der Serverumgebungen (z.B. Testing oder Staging) mangelhaft.

- Mangelhafte Softwarewartung Verfügbare Sicherheitsupdates und regelmäßige Systemwartung ist auch in der Projektphase unerlässlich und garantieren einen sicheren Betrieb sowohl von Staging, Testing als auch Produktiv.

- Fehlender Zusatzschutz Damit projektfremde Leute keinen direkten Zugriff auf die Server haben, sollte immer ein zusätzlicher htaccess-Schutz vorhanden sein. Nicht selten gelangt die URL eines zu Testzwecken eingerichteten Systems an die Öffentlichkeit. Dann bedarf es zusätzlicher Schutzmaßnahmen.

- Zentral abgelegte Daten werden nicht mit SSL verschlüsselt Existiert ein Server auf dem sensible Daten oder interne Informationen zentral abgelegt sind dann sollten die mit SSL verschlüsselt werden. Nur so ist sicher gestellt, dass die übermittelten Inhalte verschlüsselt über das Netz gehen. In diesem Fall darf es natürlich auch keine alternativen Zugriffsmöglichkeiten auf den gleichen Inhalt ohne SSL geben!

- Entwicklern haben zuviel Rechte Automatisch erstellte Protokolle oder Logdateien helfen festzustellen, warum es zu Problemen oder Schäden am Server gekommen ist. Damit diese auch nutzbar sind, müssen Richtlinien zur Arbeit auf dem Server existieren und eingehalten werden. Je weniger Personen direkt auf dem Server arbeiten, desto sicherer ist es. Entwickler brauchen in der Regel keinen direkten Zugriff auf den Server. Dateien (auch Systemkonfigurationsdateien) sollten immer mittels Git / Jenkins ausgerollt werden. Zudem ist es nicht notwendig allen Entwicklern Zugang zum kompletten Git-Repository zu geben, wenn einzelne nur für einen bestimmten Abschnitt zuständig ist.

Die hier genannten Sicherheitslücken sind nur ein Auszug aus dem Projektalltag, dennoch keine Seltenheit. Sie treten vereinzelt oder gesammelt auf. Obwohl bei vielen Unternehmen mögliche Sicherheitsbedenken einen hohen Stellenwert haben, wird im Projektalltag noch zu wenig dafür getan. Es ist ein Trugschluss zu denken, dass die Projektbeteiligten schon das nötige Sicherheitsverständnis mitbringen oder sich aufgrund vertraglicher Regelungen verantwortungsbewusst übernehmen. Sobald etwas mit einem gewissen (zeitlichen) Aufwand verbunden ist, siegt die Bequemlichkeit bzw. alte Gewohnheiten. Einmal erwähnte Richtlinien oder gewünschte Sicherheitsmaßnahmen werden sehr schnell vergessen, verdrängt, missachtet sobald man merkt, dass es möglich ist diese zu umgehen.

Deswegen sollte immer die komplette Projekt-Infrastruktur analysiert werden. Nur so ist es möglich frühzeitige Anpassungen hinsichtlich notwendiger Sicherheitsmaßnahmen einzuplanen, entsprechend umzusetzen und deren Einhaltung konsequent zu verfolgen.